作者:任亮

企业数字化转型和云计算技术的加持下,企业上云趋势势不可挡。与此同时,数据量加大,网络攻击日趋频繁,对企业来说,包括云计算安全在内的网络安全部署的重要性日益显现。

但是,企业部署云安全产品之前,除了要考虑等保和关保的要求之外,更要考虑在数据量和数据价值重要性不断提升的时候,如何实现可持续安全运营,保持企业业务发展和安全并重,挖掘数据价值,进而实现可持续发展。

将云安全落到企业关键的业务场景之前,应该先了解现在的云计算安全技术趋势。

先明责,再部署

目前对云安全划分最细的应属云安全联盟的控制矩阵。云安全联盟控制矩阵已经迭代到了4.0版本,共划分17个控制域,197个控制点,涵盖了跟云相关的网络安全、应用安全、数据安全、管理安全等各个方面。要比较全面的探讨云安全,可以参考云安全联盟的控制矩阵。

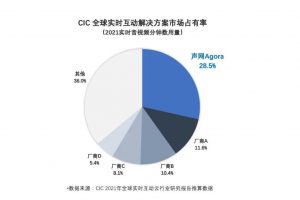

另一个要考虑的就是云安全的责任共担模型。根据IaaS、PaaS、SaaS的业务模式不同,云租户和云服务提供商要划分各自需承担的安全责任,IaaS模式的是从虚机开始往上都由租户自己做安全,PaaS模式是从应用开始往上都由租户自己做安全,而SaaS模式是租户只需要自己做数据安全。

从上图可以看出,IaaS、PaaS、SaaS各业务模式下云租户和云服务提供商需要各自承担的责任范围,包括责任范围内需要做的具体事情。比如主机安全,需要做防病毒、防入侵、系统加固、补丁管理。而IaaS模式下虚拟化安全部分是需要云租户和云服务提供商都做事情的,这其实就是看云服务提供商的能力,他能提供哪些云“原生的安全服务”给云租户,提供不了的还得是云租户自己用第三方的能力自行建设,下面的安全管理和安全运维部分也是一样的道理。

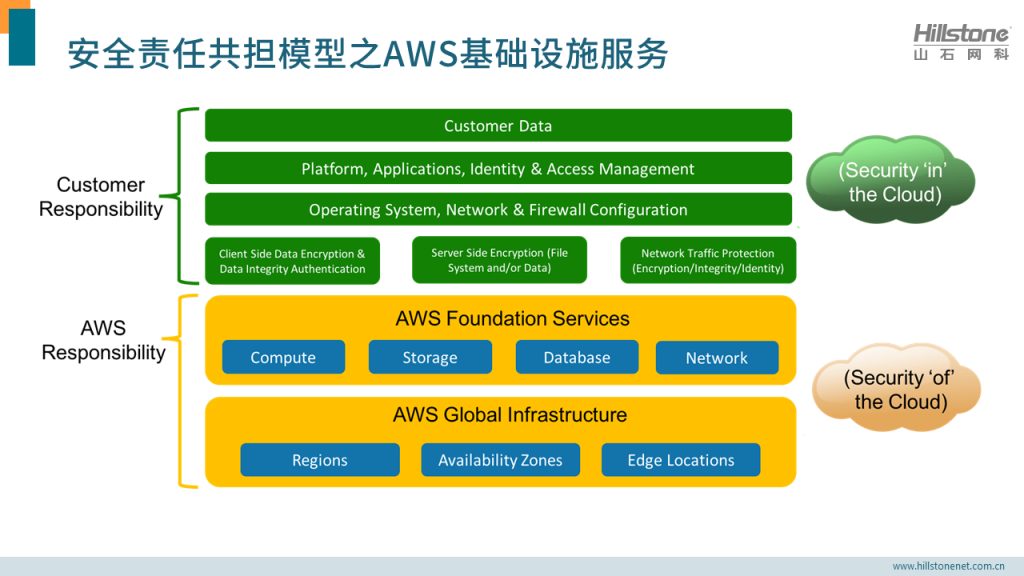

接着我们就以AWS为例看看具体不同业务下的安全责任范围是怎么分的,这个是基础设施服务,也就是虚机(AWS EC2)服务,可以看到AWS认为网络安全、主机安全、应用安全、数据安全都是租户自己事情,其实AWS近两年也做了很多云“原生的安全服务”给租户,租户可以自主选择使用云“原生的安全服务”还是自己用第三方的能力自行建设。

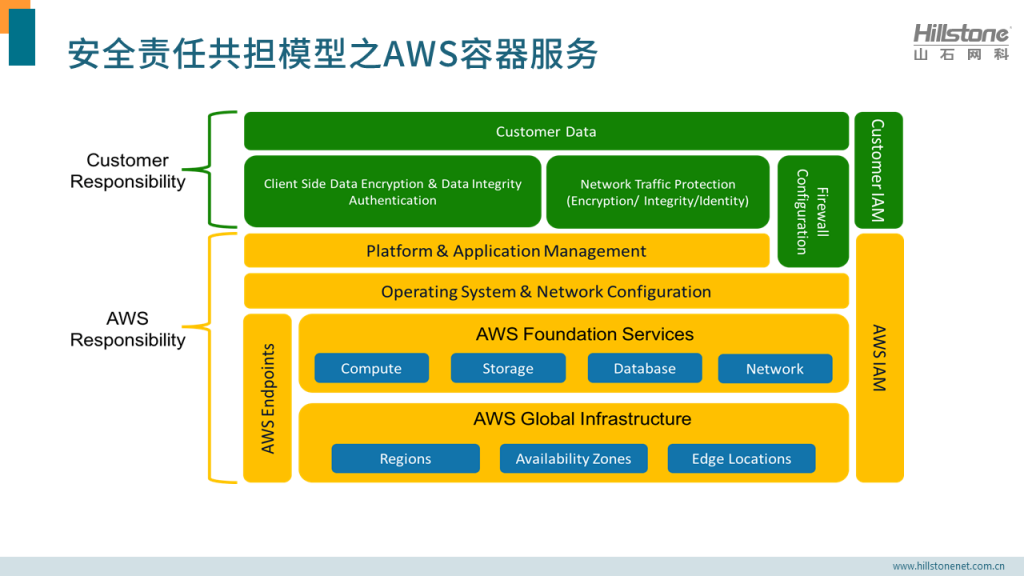

这个是容器服务,也就是AWS EKS,不要以为容器服务就是PaaS,对于EKS来说因为还是用的租户的自己虚机承载容器,因此大家可以看到跟IaaS的安全责任共担范围划分基本一致,网络安全、主机安全、应用安全、数据安全也都是租户自己事情。

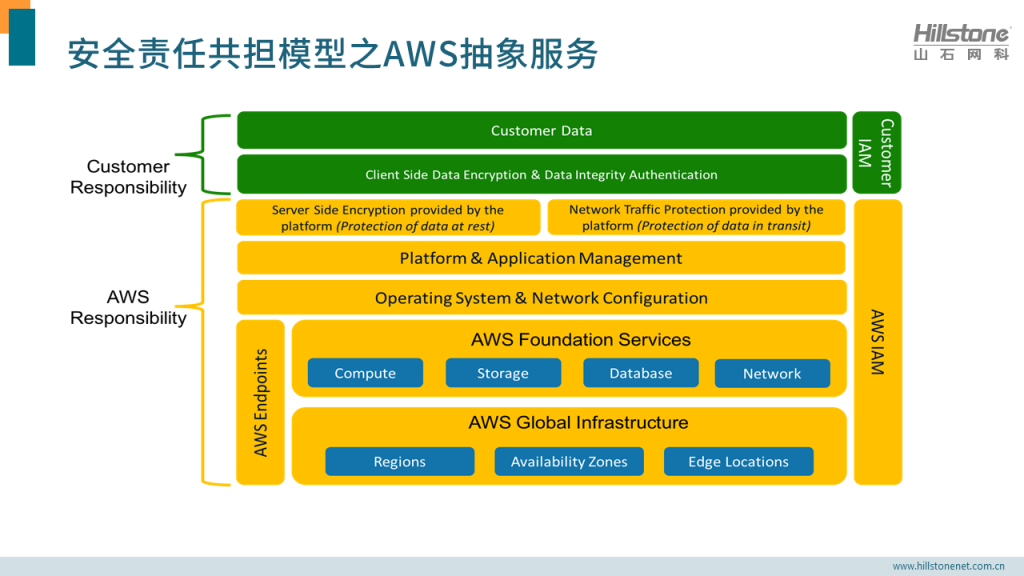

最后这个是抽象服务,这个是标准的PaaS了,AWS Fargate和AWS Lambda都是这种,也是咱们经常听到的Serverless(无服务),这种业务下,租户就只需自己做数据安全和用户认证了,其实通常用户认证服务都是云平台直接提供的。

厂商什么时候布局,企业什么时候部署

云安全技术趋势的研究主要就是跟踪Gartner,Gartner的技术成熟度曲线说明一个技术生命周期的不同阶段。我认为可以分为创新促动期、炒作极盛期、泡沫破裂期、光明爬坡期、生产平台期。这个技术成熟度曲线可以用来指导厂商什么时候投入技术研发,客户什么时候采用安全产品。

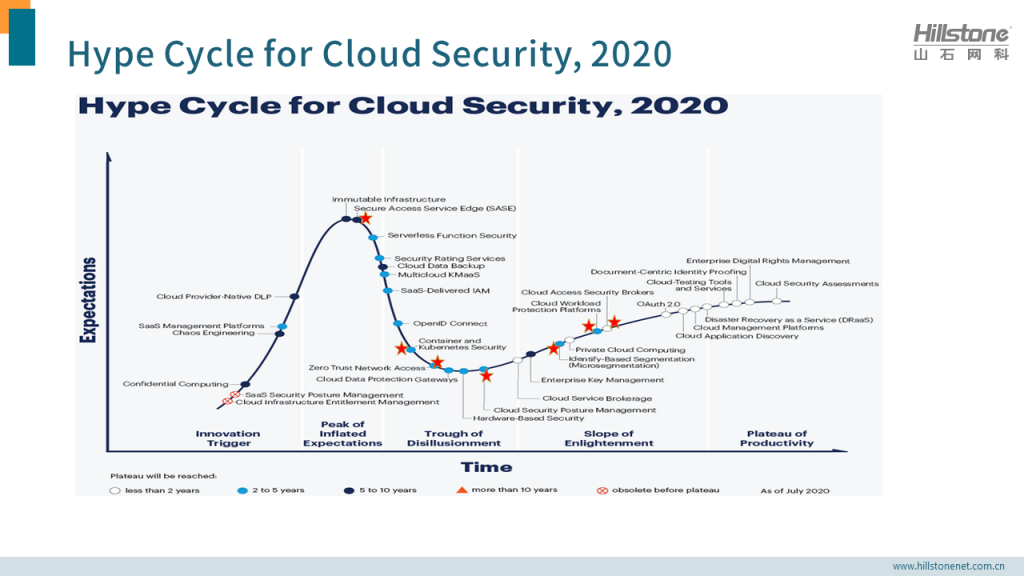

上图是2020年的云安全技术成熟度曲线,我们重点关注了里面的7种技术。从后往前说,CASB、CWPP、Microsegmentation这三个目前处于光明爬坡期,也就是技术和市场都已经趋于成熟,厂商再后进入就是竞争惨烈,客户采用倒是没什么风险。

CSPM、ZTNA、Container Security这三个目前处于泡沫破裂期,技术和市场都不太成熟,先进入的厂商还在熬,具体熬多久不好说,不过也不用悲观,CWPP就是从2019年的泡沫破裂期一年的时间就进入了2020年的光明爬坡期。最后的SASE同样也是发展很快,从2019年的创新促动期一年的时间就进入了2020年的炒作极盛期。

CASB、CWPP、CSPM被Gartner称为三大云安全工具。CASB是云访问安全代理,主要是做数据安全和用户行为安全的,之前提到的在SaaS业务模式下,云租户自己用第三方的能力自行建设的安全也就剩它了,但是由于国内跟国外SaaS业务发展情况不同,CASB在国内多少有些水土不服。CWPP是云工作负载安全防护平台,主要是做虚机的安全,覆盖范围非常大,很难有独立厂商全部搞定的,用户通常得根据实际需要去自行组合,其实容器也算工作负载,但是后面有专门的容器安全技术;CSPM是云安全态势管理,主要是做云的配置和合规性管理,虽然第三方产商有早期进入的,但未来很大可能性直接被云平台自己解决。

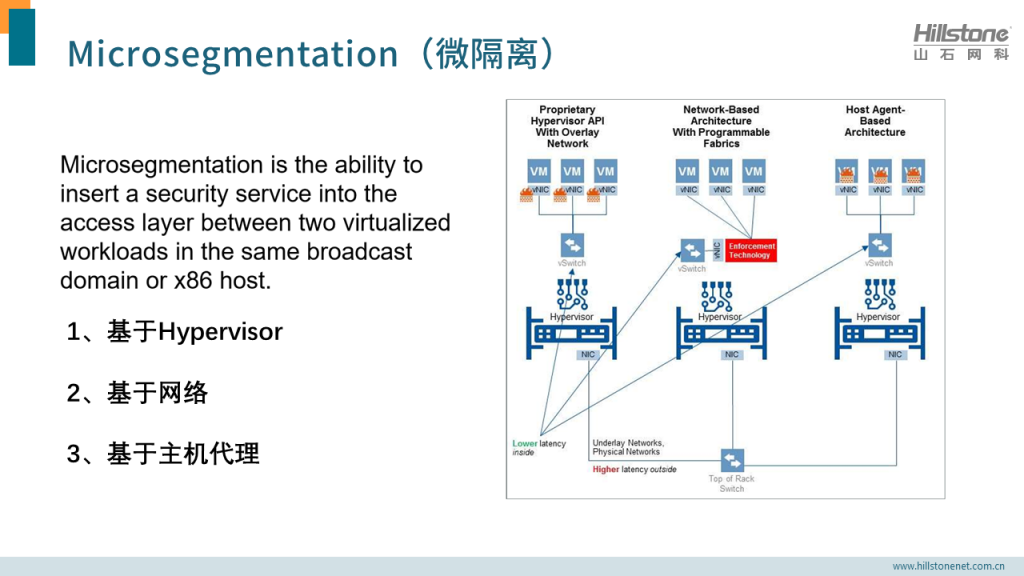

Microsegmentation,国内把它翻译成微隔离。它也是NIST定义的零信任安全架构里的落地技术之一,这是Garnter在2019年修订的定义,插入到同一个二层网络域内不同虚拟负载间的安全服务,国内的等保2.0也涉及了部分需求内容,由于不同环境的技术条件不同,也就出现了基于云平台、基于网络、基于主机三种不同类型的落地方案形式,技术都比较成熟了,用户根据实际需要选择即可。

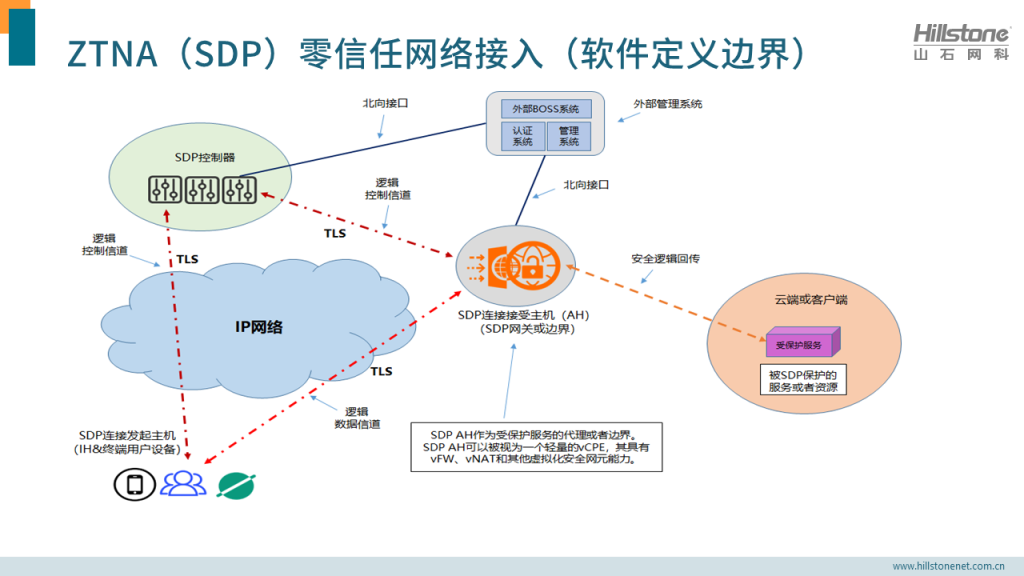

接下来是ZTNA,零信任网络访问,2019年也叫SDP(软件定义边界),2020年把SDP去掉了,因为Garnter自己解释说,软件定义和基于身份的安全方法在IaaS、PaaS云和虚拟化私有云中是很常见的, 零信任网络访问(ZTNA)涵盖所有形式,而不仅仅是基于无VPN观念的软件定义边界访问IaaS云和私有云中运行的用户应用,虽然改了说法,但是没有新的架构定义,我这里也就还用SDP的架构来解释,主要说的就是客户端对服务端的访问要经过零信任网关进行代理访问,对客户端进行应用和环境级别的身份认证,并持续对用户行为进行监控,真正落地还要看用户的接受程度,需要考虑现有内网访问方案的迁移成本和各种应用代理的技术难度。

下面到了Container Security,容器安全,字面上就能理解,技术上跟虚机安全还是有很大不同的,Gartner认为容器安全要覆盖容器的全生命周期,分为开发(代码+CI/CD)、部署(静态安全)、运行(动态安全)三个阶段,目前国内外已经看到多家厂商进入,产品功能主要包括容器镜像漏扫、容器运行时进程监控、容器业务流量可视化,容器网络微隔离、容器平台安全基线审查以及合规监控等功能,技术成熟度和市场都发展极为迅速,很有可能像CWPP一样,一年的时间就从泡沫破裂期跨入光明爬坡期。

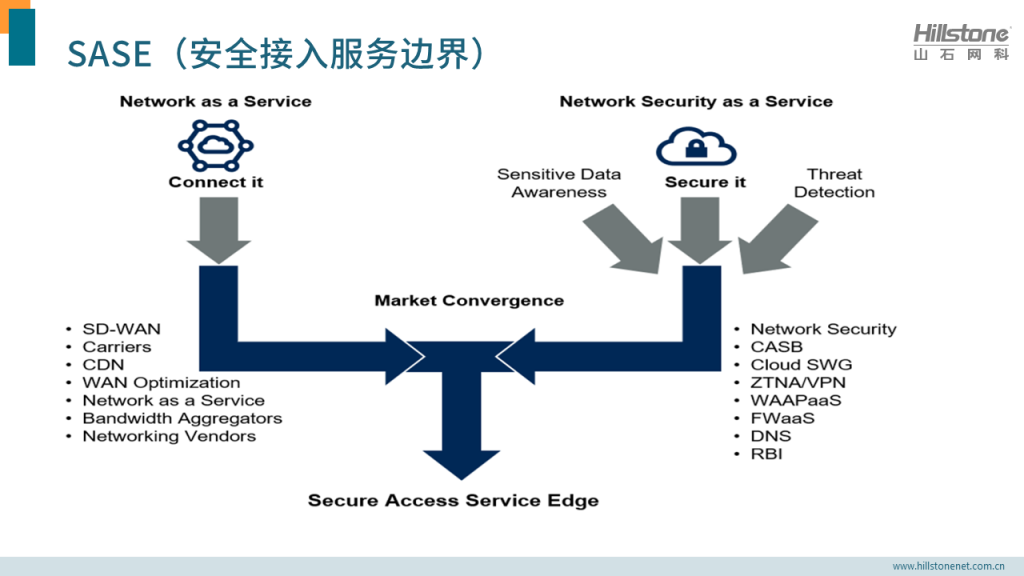

最后要讲的是SASE,安全接入服务边界,从架构上看,可以认为是网络服务和安全服务的融合,其实这不是新技术,而是一种新的安全架构和服务形态,2019年Gartner基于国外多个厂商的创新产品和服务形式提出的这一概念,国内厂商跟进的速度也很快,由于国内外大环境的差异以及SASE的运营商服务特点,国内厂商投入的门槛还是很高的,SASE对运营商来说倒是非常值得关注,流量服务和安全服务的融合是大势所趋,运营商做SASE服务有先天优势,这也许是运营商解决管道化问题的一个非常好的突破点。

安全底层技术的演变,随着企业业务的变化而更加复杂。发展与安全之间一定是相辅相成的。云安全产品的落地,无非是网络安全和主机安全技术形态的变化。

无论是公有云还是私有云,由于虚拟环境硬件盒子部署不进去了,所有硬件盒子VNF化,有了虚拟化防火墙。

然后是终端安全软件的轻量级化,由于不同云的虚拟化网络设计都不同,虚拟化防火墙的部署就有一定的技术门槛儿,这个时候终端安全就来了机会,只需要在虚机里安装agent软件就可以了,是操作系统就行,跟虚拟化环境没啥关系,而传统的终端安全软件这个杀毒那个卫士,都要占用很多系统资源,并且主要面向PC机,但云上的虚机通常都是服务器类型的,安全需求也跟PC机不一样,这就新催生出来一种轻量级agent+集中管理的云安全产品。

最后就是多种类硬件盒子虚拟池化,这种云安全产品的出现跟等保2.0有很大关系,等保一体机、安全资源池,无论是技术上还是商务上都给用户带来了很大便捷性。

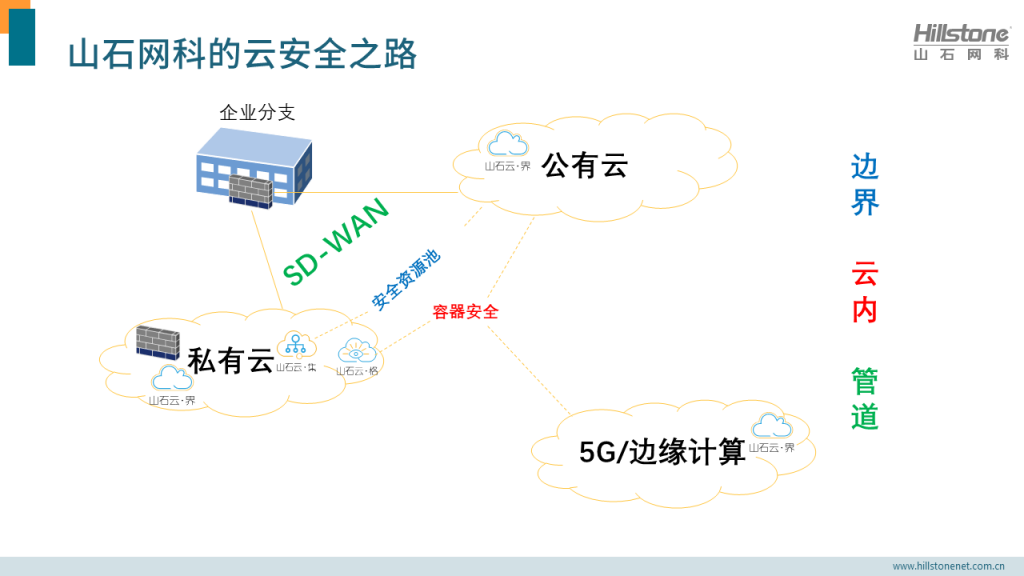

山石网科自2013年就发布了虚拟化防火墙产品山石云·界,上架了全球各大公有云,不少行业云也都在大规模使用。围绕虚拟化防火墙产品,我们又跟进了ETSI的NFV框架,推出了我们符合NFV环境需要的VNF控制器产品山石云·集,在5G/MEC环境都在推广。另一个主打的虚机网络微隔离的安全产品山石云·格,主要面向的是VMware的vSphere环境。SD-WAN产品也能利用上在全球各大公有云都有我们虚拟化防火墙上架的优势。安全资源池产品我们也跟进了,并做出了我们自己的差异化,满足我们客户的等保2.0的需求。最后就是容器安全,按照Gartner的定义,覆盖容器全生命周期的各种安全功能。这样我们就在围绕云的边界、云内、管道上建起了我们山石网科自己的云安全战略图景。

从Gartner安全模型看山石网科可持续安全运营

Gartner的CARTA就是围绕策略和合规做了一个PPDR的PDCA。PPDR是从PDR发展而来,当时ISS公司提出来PDR的模型,Protection、Detection、Response,后来国内的业内前辈又给加了一个Policy,让PDR围绕这个Policy转,就成了PPDR。Gartner这个PPDR可以说又向前进化了,Prevent、Detect、Respond、Predict,这个Predict加的特别好,非常符合目前的安全技术需求和趋势。

我在这个架构的每个模块都按了一个落地的技术,防御就用零信任,检测就用ATT&CK,响应就用SOAR,预测就用态势感知。

零信任跟我之前讲的ZTNA一回事儿,主要说的就是客户端对服务端的访问要经过零信任网关进行代理访问,对客户端进行应用和环境级别的身份认证,并持续对用户行为进行监控。我用它来落地防御。

ATT&CK,对抗战术、技术和常识,是目前业内非常受关注的攻击模型框架,无论是攻击方还是防御方都相当于有了方法论,这张图展示了目前ATT&CK框架中的14种Tactic(战术)和每种战术下的多种Technique(技术),战术串起来就是Procedure(攻击流程),每种技术都是非常详细的攻击方法和防御方法。我用它来落地检测。

SOAR,安全编排自动化和响应,对客户的安全事件分析和响应进行模板化、标准化、自动化。我用它来落地响应。

态势感知,这个是我们国内的安全品类,对安全事件的大数据进行采集、存储、索引,然后进行关联分析,安全态势呈现,增强用户的安全运营能力。我用它来落地预测。

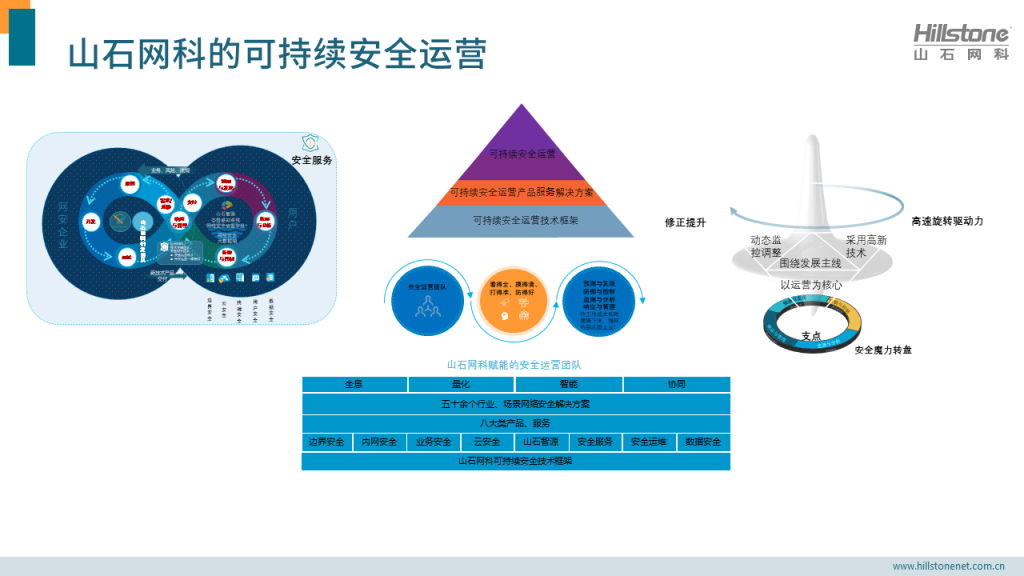

经过多年来的技术和市场的积累,我们看到仅交付给用户安全产品是不够的。山石网科的可持续安全运营,参考Gartner的CARTA架构,基于我们自己的产品、技术以及服务能力,做出来了我们自己的可持续安全运营的战略框架。我们的研发、服务团队将持续聚焦在深入用户业务中不断开发完善我们的安全产品和解决方案,让用户的安全运营在“预测与发现、防御与控制、监测与分析、响应与管理”的“安全魔力转盘”中快速顺滑地转换,实现真正的可持续安全。

企业数字化转型和云计算技术的加持下,企业上云趋势势不可挡。与此同时,数据量加大,网络攻击日趋频繁,对企业来说,包括云计算安全在内的网络安全部署的重要性日益显现。

但是,企业部署云安全产品之前,除了要考虑等保和关保的要求之外,更要考虑在数据量和数据价值重要性不断提升的时候,如何实现可持续安全运营,保持企业业务发展和安全并重,挖掘数据价值,进而实现可持续发展。

将云安全落到企业关键的业务场景之前,应该先了解现在的云计算安全技术趋势。

先明责,再部署

目前对云安全划分最细的应属云安全联盟的控制矩阵。云安全联盟控制矩阵已经迭代到了4.0版本,共划分17个控制域,197个控制点,涵盖了跟云相关的网络安全、应用安全、数据安全、管理安全等各个方面。要比较全面的探讨云安全,可以参考云安全联盟的控制矩阵。

另一个要考虑的就是云安全的责任共担模型。根据IaaS、PaaS、SaaS的业务模式不同,云租户和云服务提供商要划分各自需承担的安全责任,IaaS模式的是从虚机开始往上都由租户自己做安全,PaaS模式是从应用开始往上都由租户自己做安全,而SaaS模式是租户只需要自己做数据安全。

从上图可以看出,IaaS、PaaS、SaaS各业务模式下云租户和云服务提供商需要各自承担的责任范围,包括责任范围内需要做的具体事情。比如主机安全,需要做防病毒、防入侵、系统加固、补丁管理。而IaaS模式下虚拟化安全部分是需要云租户和云服务提供商都做事情的,这其实就是看云服务提供商的能力,他能提供哪些云“原生的安全服务”给云租户,提供不了的还得是云租户自己用第三方的能力自行建设,下面的安全管理和安全运维部分也是一样的道理。

接着我们就以AWS为例看看具体不同业务下的安全责任范围是怎么分的,这个是基础设施服务,也就是虚机(AWS EC2)服务,可以看到AWS认为网络安全、主机安全、应用安全、数据安全都是租户自己事情,其实AWS近两年也做了很多云“原生的安全服务”给租户,租户可以自主选择使用云“原生的安全服务”还是自己用第三方的能力自行建设。

这个是容器服务,也就是AWS EKS,不要以为容器服务就是PaaS,对于EKS来说因为还是用的租户的自己虚机承载容器,因此大家可以看到跟IaaS的安全责任共担范围划分基本一致,网络安全、主机安全、应用安全、数据安全也都是租户自己事情。

最后这个是抽象服务,这个是标准的PaaS了,AWS Fargate和AWS Lambda都是这种,也是咱们经常听到的Serverless(无服务),这种业务下,租户就只需自己做数据安全和用户认证了,其实通常用户认证服务都是云平台直接提供的。

厂商什么时候布局,企业什么时候部署

云安全技术趋势的研究主要就是跟踪Gartner,Gartner的技术成熟度曲线说明一个技术生命周期的不同阶段。我认为可以分为创新促动期、炒作极盛期、泡沫破裂期、光明爬坡期、生产平台期。这个技术成熟度曲线可以用来指导厂商什么时候投入技术研发,客户什么时候采用安全产品。

上图是2020年的云安全技术成熟度曲线,我们重点关注了里面的7种技术。从后往前说,CASB、CWPP、Microsegmentation这三个目前处于光明爬坡期,也就是技术和市场都已经趋于成熟,厂商再后进入就是竞争惨烈,客户采用倒是没什么风险。

CSPM、ZTNA、Container Security这三个目前处于泡沫破裂期,技术和市场都不太成熟,先进入的厂商还在熬,具体熬多久不好说,不过也不用悲观,CWPP就是从2019年的泡沫破裂期一年的时间就进入了2020年的光明爬坡期。最后的SASE同样也是发展很快,从2019年的创新促动期一年的时间就进入了2020年的炒作极盛期。

CASB、CWPP、CSPM被Gartner称为三大云安全工具。CASB是云访问安全代理,主要是做数据安全和用户行为安全的,之前提到的在SaaS业务模式下,云租户自己用第三方的能力自行建设的安全也就剩它了,但是由于国内跟国外SaaS业务发展情况不同,CASB在国内多少有些水土不服。CWPP是云工作负载安全防护平台,主要是做虚机的安全,覆盖范围非常大,很难有独立厂商全部搞定的,用户通常得根据实际需要去自行组合,其实容器也算工作负载,但是后面有专门的容器安全技术;CSPM是云安全态势管理,主要是做云的配置和合规性管理,虽然第三方产商有早期进入的,但未来很大可能性直接被云平台自己解决。

Microsegmentation,国内把它翻译成微隔离。它也是NIST定义的零信任安全架构里的落地技术之一,这是Garnter在2019年修订的定义,插入到同一个二层网络域内不同虚拟负载间的安全服务,国内的等保2.0也涉及了部分需求内容,由于不同环境的技术条件不同,也就出现了基于云平台、基于网络、基于主机三种不同类型的落地方案形式,技术都比较成熟了,用户根据实际需要选择即可。

接下来是ZTNA,零信任网络访问,2019年也叫SDP(软件定义边界),2020年把SDP去掉了,因为Garnter自己解释说,软件定义和基于身份的安全方法在IaaS、PaaS云和虚拟化私有云中是很常见的, 零信任网络访问(ZTNA)涵盖所有形式,而不仅仅是基于无VPN观念的软件定义边界访问IaaS云和私有云中运行的用户应用,虽然改了说法,但是没有新的架构定义,我这里也就还用SDP的架构来解释,主要说的就是客户端对服务端的访问要经过零信任网关进行代理访问,对客户端进行应用和环境级别的身份认证,并持续对用户行为进行监控,真正落地还要看用户的接受程度,需要考虑现有内网访问方案的迁移成本和各种应用代理的技术难度。

下面到了Container Security,容器安全,字面上就能理解,技术上跟虚机安全还是有很大不同的,Gartner认为容器安全要覆盖容器的全生命周期,分为开发(代码+CI/CD)、部署(静态安全)、运行(动态安全)三个阶段,目前国内外已经看到多家厂商进入,产品功能主要包括容器镜像漏扫、容器运行时进程监控、容器业务流量可视化,容器网络微隔离、容器平台安全基线审查以及合规监控等功能,技术成熟度和市场都发展极为迅速,很有可能像CWPP一样,一年的时间就从泡沫破裂期跨入光明爬坡期。

最后要讲的是SASE,安全接入服务边界,从架构上看,可以认为是网络服务和安全服务的融合,其实这不是新技术,而是一种新的安全架构和服务形态,2019年Gartner基于国外多个厂商的创新产品和服务形式提出的这一概念,国内厂商跟进的速度也很快,由于国内外大环境的差异以及SASE的运营商服务特点,国内厂商投入的门槛还是很高的,SASE对运营商来说倒是非常值得关注,流量服务和安全服务的融合是大势所趋,运营商做SASE服务有先天优势,这也许是运营商解决管道化问题的一个非常好的突破点。

安全底层技术的演变,随着企业业务的变化而更加复杂。发展与安全之间一定是相辅相成的。云安全产品的落地,无非是网络安全和主机安全技术形态的变化。

无论是公有云还是私有云,由于虚拟环境硬件盒子部署不进去了,所有硬件盒子VNF化,有了虚拟化防火墙。

然后是终端安全软件的轻量级化,由于不同云的虚拟化网络设计都不同,虚拟化防火墙的部署就有一定的技术门槛儿,这个时候终端安全就来了机会,只需要在虚机里安装agent软件就可以了,是操作系统就行,跟虚拟化环境没啥关系,而传统的终端安全软件这个杀毒那个卫士,都要占用很多系统资源,并且主要面向PC机,但云上的虚机通常都是服务器类型的,安全需求也跟PC机不一样,这就新催生出来一种轻量级agent+集中管理的云安全产品。

最后就是多种类硬件盒子虚拟池化,这种云安全产品的出现跟等保2.0有很大关系,等保一体机、安全资源池,无论是技术上还是商务上都给用户带来了很大便捷性。

山石网科自2013年就发布了虚拟化防火墙产品山石云·界,上架了全球各大公有云,不少行业云也都在大规模使用。围绕虚拟化防火墙产品,我们又跟进了ETSI的NFV框架,推出了我们符合NFV环境需要的VNF控制器产品山石云·集,在5G/MEC环境都在推广。另一个主打的虚机网络微隔离的安全产品山石云·格,主要面向的是VMware的vSphere环境。SD-WAN产品也能利用上在全球各大公有云都有我们虚拟化防火墙上架的优势。安全资源池产品我们也跟进了,并做出了我们自己的差异化,满足我们客户的等保2.0的需求。最后就是容器安全,按照Gartner的定义,覆盖容器全生命周期的各种安全功能。这样我们就在围绕云的边界、云内、管道上建起了我们山石网科自己的云安全战略图景。

从Gartner安全模型看山石网科可持续安全运营

Gartner的CARTA就是围绕策略和合规做了一个PPDR的PDCA。PPDR是从PDR发展而来,当时ISS公司提出来PDR的模型,Protection、Detection、Response,后来国内的业内前辈又给加了一个Policy,让PDR围绕这个Policy转,就成了PPDR。Gartner这个PPDR可以说又向前进化了,Prevent、Detect、Respond、Predict,这个Predict加的特别好,非常符合目前的安全技术需求和趋势。

我在这个架构的每个模块都按了一个落地的技术,防御就用零信任,检测就用ATT&CK,响应就用SOAR,预测就用态势感知。

零信任跟我之前讲的ZTNA一回事儿,主要说的就是客户端对服务端的访问要经过零信任网关进行代理访问,对客户端进行应用和环境级别的身份认证,并持续对用户行为进行监控。我用它来落地防御。

ATT&CK,对抗战术、技术和常识,是目前业内非常受关注的攻击模型框架,无论是攻击方还是防御方都相当于有了方法论,这张图展示了目前ATT&CK框架中的14种Tactic(战术)和每种战术下的多种Technique(技术),战术串起来就是Procedure(攻击流程),每种技术都是非常详细的攻击方法和防御方法。我用它来落地检测。

SOAR,安全编排自动化和响应,对客户的安全事件分析和响应进行模板化、标准化、自动化。我用它来落地响应。

态势感知,这个是我们国内的安全品类,对安全事件的大数据进行采集、存储、索引,然后进行关联分析,安全态势呈现,增强用户的安全运营能力。我用它来落地预测。

经过多年来的技术和市场的积累,我们看到仅交付给用户安全产品是不够的。山石网科的可持续安全运营,参考Gartner的CARTA架构,基于我们自己的产品、技术以及服务能力,做出来了我们自己的可持续安全运营的战略框架。我们的研发、服务团队将持续聚焦在深入用户业务中不断开发完善我们的安全产品和解决方案,让用户的安全运营在“预测与发现、防御与控制、监测与分析、响应与管理”的“安全魔力转盘”中快速顺滑地转换,实现真正的可持续安全。