2022年9月8日,蔷薇灵动新品发布会在北京举行。会上,蔷薇灵动发布了新产品——统一微隔离。在会上,蔷薇灵动向现场嘉宾以及网络观众,介绍了统一微隔离产品的核心功能和在典型网络场景下的解决方案,并通过现场产品演示,向大家揭开了这款划时代产品的神秘面纱。在会上,东方富海投资总监杨震东先生,和数说安全创始人于江先生,分别从各自的专业角度对零信任在国内的进展进行了阐述和分析,并对蔷薇灵动的革命性创新进行了深度点评。

什么是统一微隔离

统一微隔离,是一种在微隔离与ZTNA技术基础上发展出来的,可以打通办公网和数据中心网络,为用户提供端到端业务可视化分析与身份访问控制的新一代零信任产品。

所谓统一,包含五个方面:

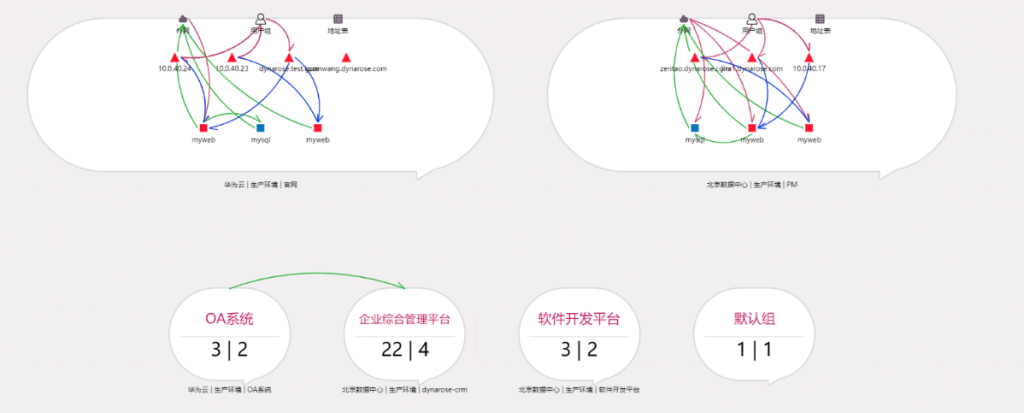

首先是办公网与数据中心的统一。统一微隔离将办公网与数据中心的边界打开,将整个园区网,甚至是用户的全部基础设施(包括公有云和远程办公地点)视为一张统一的网络,然后对这个统一网络做统一策略管理。这将使用户历史上第一次能够获得一张覆盖全局的具有身份和业务属性的统一零信任网络和统一可视化业务视图,这彻底改变了用户过去一直以来做“拼图”(很多时候还拼不起来)建“孤岛”的安全管理窘境,让网络安全走进了寰宇一统、金瓯无缺的大统一时代。

其次是身份空间的统一。统一微隔离将人、设备、网络、业务、数据的身份空间完全打通,并进行统一管理,让用户基础设施中的每一个要素,都能够不受位置、环境、网络的约束,拥有一个全局唯一且持续生效的身份标识。这种对全要素进行身份化网络策略标识与管理的能力,使得统一微隔离可以构建覆盖全要素的统一零信任网络。

第三是网络策略统一。统一微隔离允许用户对整个基础设施做软件定义策略管理,通过一套单一的微隔离策略,对全部网络流量作统一管理,用户可以用一条策略直接描述某部门某用户到某业务中的某工作负载的业务访问权限,而这样的跨基础设施跨网络的访问控制要求,在过去要在若干分散的安全产品上通过多条组合策略才能近似达成。

第四是安全数据统一。对全局安全数据做统一分析是当代安全体系的必然要求,也是等级保护2.0标准体系中的重要组成部分,但是实际情况却不容乐观,来自不同产品的不同格式的、零碎的、片段的、重叠的海量数据要清洗干净并整合拼接起来实际上是非常困难的,而且这些数据基本都是基于IP的,这样的数据没有身份和业务信息,因此也很难进行访问意图分析。而统一微隔离,基于其统一微隔离网络和统一身份空间、统一策略空间的框架能力加持,能够对全部流量建立起一份全局关联、全局索引,并且是按照用户身份和业务信息进行整理和呈现的统一安全数据,这将使安全运营走向一个全新的时代。

最后也是最重要的,是零信任平台统一。一直以来,ZTNA与微隔离被认为是零信任的两个技术基石,ZTNA用于解决业务外部访问安全接入问题,微隔离用于解决业务内部流量安全交互问题,也就是一般所谓的,ZTNA管南北,微隔离管东西的架构体系。这种结构是目前常见的零信任架构,但也是一种缺陷明显的架构,在这种架构下,ZTNA与微隔离之间存在着一个巨大的策略与数据鸿沟,攻击者可以利用这个鸿沟同时绕过微隔离与ZTNA的防御。统一微隔离在一个统一平台上同时解决了外部业务安全接入与内部流量安全访问两个问题,彻底弭平了现有架构下的各种缝隙,真正做到全局统一业务分析和全局统一精细化策略编排,这是对零信任技术的一次重大创新,也是零信任技术发展的必然方向。

零信任的理想与现实

要深入的理解统一微隔离这个全新技术品类的革命性意义,有必要回顾下零信任的发展历程与现状。零信任究竟要解决什么问题和零信任如何解决这些问题一直都是两件独立的事情。

先说理想。零信任一直以来要尝试解决的其实就是一件事,那就是网络边界消失问题。虚拟化技术因为计算资源的池化随机分配,带来了数据中心内部边界消失。云计算(特指公有云)由于多云架构,以及云内多资源池架构,带来了数据中心外部边界消失。而移动设备的广泛使用带来了办公网内部边界的消失,而远程办公的盛行又带来了办公网外部边界的消失。所谓消失,不是形容词,就是物理意义上的消失,意思是没有一个(或几个)固定的物理位置可以确定地获取所需管理的网络流量并进行访问控制。边界消失,对于安全行业一直以来沿用的边界防御理念以及防火墙产品构成了颠覆性打击。

零信任概念的提出就是希望建立起一个全局统一的,网络无关的分析与控制体系,从而实现在整个基础设施范围内,对全部流量进行统一分析和控制,对全部安全能力进行按需的交付和编排。所以,零信任自始至终一直是个网络问题,就是希望搭建一个精细化的网络位置无关的逻辑结构,对全网流量进行精细化控制和按需的安全防御。

零信任的理想是一回事,实现又是另一回事。2010年Forrester提出零信任概念时,实际上就给出过一个解决方案,他当时的设想是,引入一个全局统一的交换机,上面有全部安全板卡,然后所有流量通过这个交换机,通过策略配置安全能力的作用。事实上,2010年的时候这本来就是很多大型数通厂商的常见方案,在之后也出了一些产品,不过这种物理上的流量与安全能力集中,显然是一种过于沉重的解决方案,根本无法在大规模网络中使用,因此2010年之后,零信任概念并也没有真正流行起来,一直到2020年,NIST零信任草案的提出。在这个草案里,零信任有了新的解决方案,那就是通过IAM,SDP,和微隔离这三个技术基石构建起的零信任框架。SDP与IAM是两种不同但又有交集的ZTNA技术,可以面向用户身份设计访问策略,从而解决外部边界消失问题。微隔离可以面向业务和工作负载身份设计访问策略,从而解决内部边界消失问题。这个结构是具有真正可行性的架构,因此得以在全世界广泛部署,带来了零信任的真正繁荣。

但这个框架也有其自身的问题,那就是ZTNA与微隔离的割裂。ZTNA对于公有云以及SAAS访问解决得很好,但是对于本地数据中心的防护就差了很多。暴露在公网的业务相对来说有限且比较标准,基本都是通过HTTP协议来访问的,而那些只能被本地访问的私有业务从流量类型到访问途径都五花八门,甚至他们的存在都不被管理员所了解,这种情况下,对于要求具备明确访问关系才能部署的ZTNA方案来说就变得非常困难。而与此同时,微隔离也面临着自身的挑战。微隔离与工作负载和业务部署在一起,因此它天生能够看到全部访问流量,并且具备最完整的控制能力,但是因为微隔离只拥有业务和工作负载身份,对于来自外部的访问(南北向)流量则没有理解,它看到的还是普通的IP流量,这就使得面对这些流量的时候,微隔离就只能退回到过去的基于IP网段的粗粒度访问控制逻辑上。微隔离和ZTNA各自负责南北和东西,实际上为网络攻击留下了一个可以被利用的”缝隙“。而这就是零信任架构在统一微隔离之前所面临的技术现实,它比过去要好,但还不够好!

统一是零信任的必然趋势

零信任基础技术架构从分裂走向统一是大势所趋。在Gartner 2022年2月发布的最新的ZTNA报告《Market Guide for Zero Trust Network Access》(ZTNA市场指南)中,有这样一段话:

Vendors continue to expand offerings into the data center with identity-based segmentation as separate products or combined with ZTNA offerings — blurring the lines between segmentation technologies.

译文:

ZTNA供应商都在想办法为数据中心提供微隔离技术,微隔离可能被当作独立的产品提供,也可能直接和ZTNA产品整合在一起,从而打破两种分段技术的区隔。

这里先讲几个背景知识。在Gartner的话语体系中,微隔离一共改过三次名字,现在最新的叫法是 identity-based segmentation。在garnter看来,微隔离最本质的价值就是可以利用身份来组建网络分段。另外,在Gartner2022年更新的另一篇报告《What Are Practical Projects for Implementing ZeroTrust?》(靠谱的零信任项目究竟是啥?)中,有这么一段话:

Organizations looking to move to practical implementation should focus on two primary projects: user-to-application segmentation (ZTNA) and workload-to-workload segmentation (identity-based segmentation).

这段话核心就是说,真正的零信任项目就两个, 一个ZTNA,一个微隔离。ZTNA解决的是人到业务(南北向)的网络分段问题,微隔离解决的是工作负载间(东西向)网络分段问题。这其实就是我们前文提到的,零信任问题自始至终是个网络问题,ZTNA是南北向网络分段问题,微隔离是东西向网络分段问题。

了解了以上背景知识,我们再来看《Market Guide for Zero Trust Network Access》中的那段话,就很好理解了,Gartner就是说,根据他的观察,ZTNA正在尝试打通和微隔离之间的边界,从而构建统一的零信任网络,这就是我们为什么说,一切分裂都是暂时的,统一才是大势所趋。

作为佐证,大家可以看一下ZTNA领域典型代表企业zscaler的产品线,他就是通过一款独立的微隔离产品来实现的(虽然这样做不完美)。

而除了ZTNA厂商在向微隔离领域发展,微隔离厂商也在努力向ZTNA领域拓展。近日,全球微隔离市场领导者illumio更新了他的产品线,正式发布了illumio endpoint(南北向ZTNA),从而和illumio core(东西向微隔离)以及 illumio CloudSecure(云原生微隔离)一起构成了其完整的零信任网络框架。

无论从业界的发展趋势看,还是从Gartner的分析看,两种分段技术的融合是一个不可阻挡的趋势,而这也就是蔷薇灵动发布统一微隔离的原因。

蔷薇灵动的微隔离之路

对于中国的网络安全行业来说,蔷薇灵动和微隔离基本上是划等号的。但是蔷薇灵动一直拒绝使用”领导者“、”领先者“一类的称呼,按照蔷薇灵动自己的话说,这种自我标榜的宣传口径,不符合其企业文化。蔷薇灵动对自己的定位是,零信任领域的长期主义者。这不是一种自我标榜,而是一种自我鞭策,和自我约束,同时也是一种品牌承诺。而就微隔离这件事而言,蔷薇灵动也确实对得起”长期主义者“这样的称呼。蔷薇灵动创建于2017年一月,最早将基于主机代理软件的微隔离技术引入中国,并编写了中国第一个也是目前为止唯一的一个微隔离技术标准,从而亲手开启了中国的微隔离市场。蔷薇灵动的产品目前在国内的大型数据中心已经拥有了很高的市占率,其技术水平已经与其海外对标达到相同能力甚至在某些领域还有所领先。而正是由于其产品在大型数据中心生产网的广泛使用,才让蔷薇灵动领先于国内同行,与全球零信任领导者们几乎同步意识到了微隔离技术基因里就存在的问题。

”我们只能解决70%的问题“,这就是蔷薇灵动做统一微隔离的直接原因。70%这个数据来自于其大量的客户现场的真实业务统计。零信任要保护的是数据中心(办公网在零信任的技术体系里和互联网基本上是等同的,不是被保护对象而是要防御的对象),而数据中心的流量分为两份,一份是南北向流量(占比约30%),一份是东西向流量(占比约70%)。微隔离可以将全部东西向流量零信任化(基于ID的最小权限访问),但是对于南北向流量就束手无策了。国内数据中心的入口事实上非常多样,通过微隔离产品,能够看到来自各种入口的南北向流量,有来自本地办公网的,来自远程分支的,来自互联网VPN的,以及来自堡垒机的等等。而这些流量都是非零信任的!也就是说从微隔离看来,至多只能分辨(其实是猜测)出这是来自哪个地理空间的流量,在这种情况下,微隔离能做的就只能是基于IP地址段,给与一个非常宽泛的访问权限。因为没有具体的身份信息,微隔离无法对其来源做进一步验证,更无法基于其角色给出细粒度的访问权限。有人说,ZTNA是可以保证从ZTNA网关进入的流量都是安全的,微隔离就都放开就行了。但事实上,当下的ZTNA往往只能覆盖极其有限的一小部分业务访问,还有大量的业务不是通过ZTNA进入的,甚至很多用户根本就没有部署ZTNA。而就算是对于那些通过ZTNA接入的流量,微隔离也不应该就直接予以放行,而是应该根据其访问的业务诉求,严格限制其在内部的访问空间,这就避免了ZTNA成为新的攻击点,一旦ZTNA被突破乃至被控制,微隔离还可以构建起纵深防御体系,从而和ZTNA网关形成异构,但由于ZTNA网关过来的流量就是完全丢失了身份信息甚至都丢失了源地址信息的无差别访问流量,让微隔离的纵深防御能力也等于被废掉了。

这些情况是蔷薇灵动在用户现场真实遇到的问题。在历次攻防演练中,在有微隔离的环境下,想通过拿下数据中心内部主机,再进行横向扫描和平移基本上没有机会了。但是,拿着泄露了的用户名密码,或者利用业务系统漏洞,从办公网直接进来的攻击流量却防不胜防,这就是因为微隔离无法判断这些来自办公网的流量究竟是谁发起的,以及是否有权利有必要访问那些业务系统。

无论从技术发展趋势以及零信任理论研究的角度,还是从微隔离业务实践以及一线攻防实战的经验出发,蔷薇灵动都坚定了要做一款能够覆盖全部基础设施,对全部流量进行身份化统一零信任管理的全新零信任产品的决心,这就是统一微隔离!

通过统一微隔离,蔷薇灵动可以实现对数据中心100%流量的零信任管理,实现全网上帝视角,和全网精细化策略编排。这是蔷薇灵动在其微隔离创新之路上的一小步,但绝对是零信任历史上的一大步。他把国内的零信任水平带到了一个全新的高度,他让国内用户第一次有机会,在一个平台上,通过一套统一的身份空间和策略空间,对全部流量做到100%的零信任覆盖。

蔷薇灵动的微隔离之路走到今天,已经到达了一个前所未有的新高度,但是我们相信这仍然不是这条路的终点,在长期主义的精神引领下,蔷薇灵动必将不断做出真正有世界领先水平的原生性创新,让我们拭目以待。