科技云报道原创。

在今年的CES 2021大会上,英特尔展示了第11代英特尔酷睿vPro CPU,其在芯片级别增加了勒索软件检测功能,将能够在硬件级别检测勒索软件攻击,在更底层进行安全保护。

CES一向被誉为科技界的“春晚”,是各大科技厂商竞相秀肌肉的好机会。为什么英特尔会将“勒索软件检测功能”作为一项亮点发布呢?

原因很简单,勒索病毒威胁再次领跑了2020年最热门的网络安全话题。据亚信安全数据统计,2020年截获的勒索病毒攻击事件与2019年相比翻了一番。

随着勒索病毒的攻击技术、商业化模式愈发成熟,2021年勒索病毒又将呈现哪些新的趋势?

趋势一:“双重勒索”模式流行

在谈论勒索软件时,我们需要在其过去和现在之间划清界限。因为如今的勒索软件不仅仅涉及加密数据,还主要涉及数据泄露。

这种“双重勒索”首先会窃取受害者的机密数据,然后对受害者的文件进行加密。如果受害者拒绝支付赎金,就会公开数据。

也就是说,如今的勒索软件已经不再单纯地加密数据,还会在互联网上发布被盗数据。我们将其称之为“勒索软件2.0”。

“双重勒索”使得企业和机构不仅要面临破坏性的数据泄露,还有相关的法规、财务和声誉影响,这给企业增加了满足黑客要求的压力。

趋势二:远程办公入侵成为常态

360安全大脑的《2020年勒索病毒疫情分析报告》显示,从勒索病毒的投递方式来看,远程桌面入侵仍然是用户计算机被感染的最主要方法。

受新冠疫情大流行和全球数字化进程加快的驱动,数以百万计远程办公场景的快速激增,一定程度上因网络开放度的提升和接口的增多,而给勒索病毒造就了新的攻击面。

Datto的《全球渠道勒索软件状况报告》显示,59%的受访者表示由于冠状病毒大流行而导致的远程工作,导致勒索软件攻击的增加。

趋势三:“新冠疫情”为诱饵的攻击活跃

受疫情影响,钓鱼软件攻击也变得活跃起来。

例如,从去年开始,就出现了使用COVID-19相关内容主题做为钓鱼诱饵的攻击,使用的主题有:“疫苗、口罩供应不足”、“健康调查报告”、“冠状病毒最新信息”等,攻击者总是能找到最引人关注的话题,诱骗被攻击者打开钓鱼邮件。

趋势四:关键基础设施成攻击重要目标

由于大型政企机构的网络资产价值高,所以成了勒索病毒的头号“猎物”。

为了“一网打尽”,勒索病毒往往会在攻陷一台机器后,再利用其进行较长时间持续渗透,攻陷更多机器后再大量植入文件加密模块,造成政企的业务系统大面积瘫痪。

根据COVEWARE公司的报告,2020年第一季度,企业平均赎金支付增加至111,605 美元,比 2019年第四季度增长了33%。

趋势五:定向式勒索软件被制造

勒索病毒凭借着其成熟的攻击技术、商业化模式、广泛的变种,获得了犯罪分子的普遍青睐。

亚信安全发现,APT 威胁行为者会从勒索病毒“释放者”手里购买初始网络访问权限,瞄准相关行业、企业形成分工更精细的勒索病毒攻击。

目前,黑客组织陆续壮大,甚至不少国外一些主流的勒索病毒运营团队,在国内寻找勒索病毒分销运营商,通过暗网与国外运营商进行合作,进行勒索病毒的分发传播,谋取暴利。

趋势六:云原生下的数据安全成为重中之重

根据咨询机构相关数据,疫情当前,近70%的企业组织计划增加云的投入,而微服务、容器化、DevOps、持续交付等特点,也让云原生将重塑IT技术体系。

达摩院2021十大科技趋势认为,云原生可将网络、服务器、操作系统等基础架构层高度抽象化,降低计算成本、提升迭代效率,大幅降低云计算使用门槛、拓展技术应用边界。

因此,基于云架构的层次化防勒索预案方案,将成为数据安全的重要手段。

趋势七:IoT成为勒索软件攻击新突破口

勒索病毒所攻击的对象,已经不限于个人PC、防护能力较弱的传统企业、政府、学校网站,万物互联时代的工厂、工业设备、智能摄像头、路由器等诸多设备也被当成目标锁定。

黑客通常通过向互联网开放的 IoT 设备来访问公司网络,每个连接的设备都是黑客安装 IoT 勒索软件并要求付款的潜在入口。

2021年勒索病毒该如何防护?

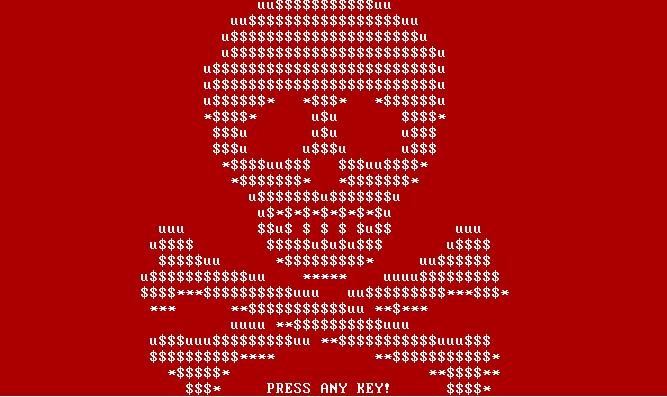

在大多数人的印象里,勒索病毒攻击者一般会依赖传统的恶意软件,例如之前曾被其他网络犯罪分子弃用的僵尸网络植入程序。

但攻击不仅仅与恶意软件有关,不良上网行为、缺乏漏洞修补计划和常规安全程序等因素,都会导致勒索病毒入侵成功。

例如,老旧的IT系统就为勒索软件攻击提供了方便。在这种类型的攻击中,网络入侵者会侵入关键IT系统后并加密所有系统数据,直到支付赎金为止。很多地方政府、医院、学校因为老旧IT系统较多,都遭受了不同程度的勒索软件攻击。

还有一些攻击行为,最初向量都是利用商业VPN软件中的一些已知漏洞,以及对容易受到攻击的路由器固件的利用。

但无论在哪种情况下,攻击者的初始入口都是先开始网络侦察,然后在网络中横向移动,之后才开始数据渗透。一旦成功,这些数据就会成为攻击者的“筹码”。

在部署勒索软件时,反恶意软件产品可能已被威胁行为者删除或禁用,因为他们已经完全控制了域网络并且可以以合法管理员的身份运行各种操作。

因此可以说,这是一种完全红队的操作,依赖不同的黑客技术实现自身目的,主要包括通过合法工具和其他脚本禁用反恶意软件解决方案的技术。

如此一来,攻击者完全不在乎勒索软件本身是否会被检测到。

![]()

面对如此猖獗的攻击行为,我们应该如何防护勒索攻击行为呢?据安全专家建议:

- 除非绝对必要,否则请勿将远程桌面服务(例如RDP)暴露到公共网络中,并始终对它们使用强密码;

- 立即为提供远程员工访问权限并充当网关作用的商业级VPN解决方案安装可用补丁;

- 始终保持您所用的所有设备上的软件处于最新状态,以防止勒索软件滥用其中的漏洞;

- 将防御策略重点放在检测横向移动和数据泄露方面,要格外注意传出的流量,以检测网络犯罪分子的连接。定期备份数据并确保在紧急需要时能够快速访问它;

- 为了保护公司环境,请对您的员工进行安全教育培训;

- 使用可靠的端点安全解决方案等等。

在勒索病毒威胁面前,没有人能够置身事外。企业、政府部门因勒索病毒原因停工、停产,医院因勒索病毒导致无法抢救病人,可以说,勒索病毒不再只是一个安全行业的词汇,也更多影响着普通大众。

在未来,随着勒索病毒的攻击形式随着技术发展不断变化,其传播方式、攻击目标将突破传统局限性,向多元化、低门槛、广分发等方向传播。其中,信息泄露加剧、攻击手段升级、变现渠道拓宽、勒索软件扩散,都是值得密切关注的发展方向。

【关于科技云报道】

专注于原创的企业级内容行家——科技云报道。成立于2015年,是前沿企业级IT领域Top10媒体。获工信部权威认可,可信云、全球云计算大会官方指定传播媒体之一。深入原创报道云计算、大数据、人工智能、区块链等领域。